Comprendiendo “La Mosca” en z/OS y fortaleciendo la seguridad de las contraseñas

En los mainframes IBM z/OS, la seguridad de las contraseñas es un pilar crítico para la protección de datos y la continuidad de operaciones. Uno de los elementos más sensibles de este entorno es lo que coloquialmente se conoce como “La Mosca”, un hash generado al aplicar un algoritmo DES sobre un identificador de usuario con una contraseña de ocho caracteres.

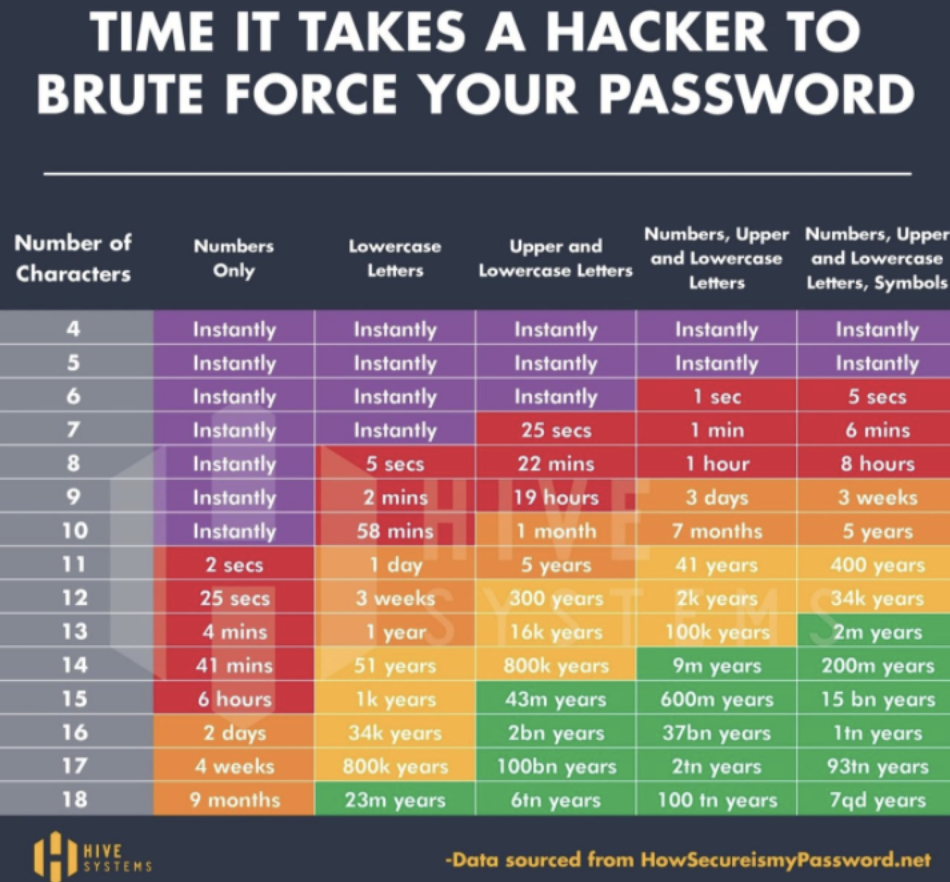

Si bien este método se consideraba seguro hace dos décadas, hoy las herramientas modernas como John The Ripper junto con funciones RACF permiten descubrir estas claves en pocas horas. Este tipo de vulnerabilidad se explotó en los ataques a Logica y Nordea Bank en 2014, perpetrados por el grupo Pirate Bay de Camboya, evidenciando la necesidad de fortalecer la seguridad en entornos mainframe.

El riesgo es especialmente relevante en grandes organizaciones, con millones de clientes y miles de empleados, que dependen de z/OS para operaciones críticas como pagos, reclamaciones de seguros, bases de datos de clientes y registros estatales. A pesar de la existencia de algoritmos avanzados y passphrases, cerca del 50 % de los usuarios aún emplea contraseñas de ocho caracteres, exponiendo a la organización a vulnerabilidades innecesarias. Por ello, actualizar a passphrases fuertes y cifrados robustos no solo es recomendable, sino esencial.

Cómo funciona “La Mosca” y por qué importa

La comprensión de “La Mosca” es clave para entender las vulnerabilidades de los mainframes z/OS y la necesidad de proteger las credenciales de los usuarios.

Extracción de “La Mosca”

Antes de profundizar en la mitigación, es importante entender cómo se obtiene “La Mosca”. La forma más sencilla es volcar el contenido de la base de datos RACF a un archivo secuencial, un proceso que requiere acceso READ directo o mediante un STC con privilegios adecuados. Una vez obtenido el archivo, se puede emparejar cada usuario con su hash DES, facilitando la explotación de contraseñas de ocho caracteres.

Este escenario demuestra que el método DES, aunque estándar durante décadas, ya no es suficiente en el contexto actual de amenazas. La exposición de credenciales puede comprometer sistemas críticos, evidenciando la urgencia de implementar medidas más robustas de seguridad de contraseñas.

Fortalecimiento de contraseñas en z/OS

Para reducir los riesgos, z/OS ofrece varias opciones de mejora de seguridad:

- Actualización de algoritmo: Migrar de DES a Triple DES (3DES) o algoritmos superiores para aumentar significativamente la dificultad de descifrado.

- Longitud y calidad de passphrase: Sustituir contraseñas simples por passphrases largas y de alta entropía, que incluyan una combinación de letras, números y símbolos.

- Reglas de passphrase: Una passphrase segura debe:

- No contener el nombre de usuario ni partes del nombre completo en más de dos caracteres consecutivos.

- Tener al menos siete caracteres.

- Incluir al menos tres de los siguientes: mayúsculas, minúsculas, dígitos y caracteres especiales (!, $, #, %).

A pesar de estas medidas disponibles, muchos usuarios no las adoptan por la dificultad de recordar passphrases, limitaciones de SSO y sincronización de contraseñas, o subestimación de los riesgos.

Preparando el entorno z/OS para la migración a passphrases

Antes de realizar la migración, es fundamental preparar la infraestructura y asegurarse de que todos los sistemas y componentes estén alineados con los requisitos de seguridad.

Configuración estándar del entorno

El entorno típico incluye tres LPAR: TEST, Desarrollo y Producción, cada uno con su propia base de datos RACF. El LPAR de TEST contiene los usuarios específicos de prueba, mientras que Desarrollo se sincroniza con Producción y con el sistema corporativo de SSO.

Es crucial verificar que los componentes criptográficos, CPACF e ICSF, estén activos en todas las LPARs y que las modificaciones OA43998, OA43999 e II14765 se hayan aplicado correctamente. También se debe compilar información sobre SETROPs activos, exits activas y contraseñas que no están asociadas a usuarios reales, así como definir las características máximas de las passphrases.

Actividades pre-conversión

Antes de cambiar la infraestructura de contraseñas, se debe realizar una verificación exhaustiva del entorno y de la seguridad:

Verificación del entorno de test

- Se revisan definiciones de VLF, cachés de ACEE y árboles de grupos RACF, así como información de UID y GID para garantizar la eficiencia criptográfica.

- Se confirma que los servicios criptográficos CPU-based estén disponibles y que los niveles de CICS, ICSF y Netview sean correctos.

Verificación de seguridad

- Se revisan los SETROPs, las exits activas y se definen las características seguras de las passphrases.

- También se identifica cualquier usuario que tenga contraseñas no asociadas a personas reales, lo que permite minimizar riesgos durante la migración.

Actividades de conversión

Antes de aplicar los cambios en producción, se realizan pruebas en entornos controlados para garantizar que la conversión de passphrases y KDFAES sea segura y funcional.

Conversión en entorno TEST

- Deployment de exit: Se implementa ICHPWX11 junto con REXX IRRPHREX para aplicar las reglas de passphrase.

- Activación de KDFAES: Instalación y activación de la exit de cifrado.

- Actualización del panel de logon: Modificación de IKJTSOxx para habilitar passphrase.

- Pruebas unitarias: Añadir nuevos usuarios, cambiar contraseñas, validar replicación y permitir rollback seguro si es necesario.

Estas pruebas aseguran que la conversión pueda aplicarse en producción sin problemas.

Conversión en Desarrollo y Producción

- Checklist de conversión: Preparar una checklist de conversión basada en los resultados de TEST.

- Ejecutar: Realizar las actividades de conversión en Desarrollo y Producción.

- Validación: Confirmar la funcionalidad de logon, replicación de contraseñas, acceso a datasets y operación de exits.

- Remediación: Corregir cualquier incidencia detectada.

Actividades post-conversión

Después de la conversión, se implementan optimizaciones adicionales para mejorar la seguridad y el rendimiento de ICSF:

Mejoras en ICSF

- Activar XFACILIT UACC(NONE) AUDIT(NONE).

- Deshabilitar llamadas SAF para hash unidireccional y generación aleatoria (CSF.CSFSERV.AUTH.CSFOWH.DISABLE, CSF.CSFSERV.AUTH.CSFRNG.DISABLE).

- Verificación de mensajes CSFM650I para confirmar que los controles se desactivaron correctamente.

- Comprobar compatibilidad con la versión mínima de hardware/software (HCR77A1).

Beneficios de KDFAES y passphrases robustas

La implementación de passphrases robustas junto con KDFAES ofrece beneficios claros:

- Seguridad reforzada: Mayor esfuerzo computacional frente a ataques de fuerza bruta.

- Cumplimiento normativo: Cumple estándares modernos y auditorías internas.

- Resiliencia operativa: Reduce el riesgo de accesos no autorizados.

- Integración: Compatible con RACF, CICS y sistemas SSO corporativos.

Checklist resumido

Este checklist recopila los pasos esenciales para migrar contraseñas y activar KDFAES, asegurando que la seguridad y el correcto funcionamiento se mantengan en los entornos TEST, Desarrollo y Producción.

| Fase | Acción | Notas |

|---|---|---|

| Pre-conversión | Verificar entorno, CPACF, ICSF, SETROPs, exits | Priorizar TEST |

| Conversión TEST | Activar KDFAES, configurar exit, aplicar reglas de passphrase | Validar logon y replicación |

| Conversión Dev/Prod | Ejecutar checklist de TEST | Asegurar propagación y corregir fallas |

| Post-conversión | Optimización ICSF, bypass SAF | Confirmar mensajes CSFM650I |

Migrar a KDFAES y passphrases de alta calidad en z/OS es esencial para mitigar riesgos, cumplir con estándares modernos y mantener la conformidad. La preparación exhaustiva del entorno, la conversión controlada en TEST y Producción y la validación post-conversión permiten proteger datos críticos sin interrumpir operaciones. Contraseñas robustas, criptografía automatizada y pruebas estructuradas garantizan resiliencia operativa, cumplimiento normativo y protección frente a amenazas, asegurando que los mainframes z/OS permanezcan seguros en un entorno de ciberseguridad cada vez más complejo.