Bsecure es uno de los 10 principales proveedores en entornos IBM según la revista CIO APPLICATIONS EUROPE.

Publicado por: Bsecure Marketing Department.

Date: February - 2022

Nuestro trabajo modernizando la auditoría y la seguridad de los datos en los grandes entornos de IBM z/OS, ha tenido su recompensa.

Bsecure - The Mainframe & Security Company, ha sido elegida por la prestigiosa revista CIO APPLICATIONS EUROPE Magazine como uno de los 10 principales proveedores en los entornos tecnológicos de IBM.

Nuestra solución Bsecure DataPASS, basada en SaaS mode, es una nueva forma de automatizar la gestión de riesgos y la auditoría tecnológica en entornos IBM z/OS.

Nos aseguramos que todos los datos en grandes gestores de datos como Db2 o en cientos de miles de ficheros con datos sensibles para sus clientes y negocio.

Este premio ha sido un reconocimiento a nuestro servicio como MSSP de seguridad y auditoría para los SOC de nuestros clientes y el corazón de las auditorías de cumplimiento normativo en el entorno z/OS.

Pueden ver más información y la entrevista a nuestro CEO Ángel Gómez en:

Rusia no quiere que España pagué a sus parados y las infraestructuras IT críticas.

Publicado por: Angel Gómez

Fecha de publicación: marzo de 2022

Para no pagar a los parados, hay que atacar el corazón de los datos de las instituciones que los tratan.

Esos datos están gestionados por Mainframes de IBM ejecutando sistemas Operativos z/OS.

Veamos cual sería el efecto de ejecutar ciertos ataques lógicos en estos entornos en aquellas instituciones donde el corazón de los datos son Mainframes:

- Un ataque a los mainframes del SEPE impediría el pago de las prestaciones por desempleo.

- Un ataque con una bomba lógica al mainframe del INE impediría el cálculo de índices como el IPC, el IPRI o la EPA, básicos para los mercados bursátiles.

- Un ciberataque con bombas lógicas a los mainframes de la AEAT, impediría prácticamente cualquier cobro y pago de tasas, impuestos, etc. Parecería una buena idea, pero al final todos tendríamos que pagar aún mas. Además de la posible diseminación de todos los datos fiscales de millones de ciudadanos.

- Un ataque a los mainframes de la Gerencia Informática de la Seguridad Social, impediría el pago de todas las pensiones a nuestros abuelos.

- Un ataque a los mainframes del Ministerio de Defensa podría afectar gravemente al mantenimiento de nuestras fragatas y aviones, además del acceso a los datos confidenciales de todos nuestros militares.

- Un ataque contra el Banco de España impediría los cobros y pagos interbancarios y de España respecto al exterior durante el tiempo de la indisponibilidad de los sistemas.

Y aún hay más estamentos oficiales cuyo corazón el es sistema operativo z/OS corriendo sobre servidores z series.

¿Cómo se intenta evitar en España?

El R. D. 43/2021 se encarga de desarrollar el Real Decreto-Ley 12/2018 de seguridad de las redes y sistemas de información. A su vez, este es una transposición de la Directiva (UE) 2016/1148, la cual se conoce como Directiva NIS (network and information systems). Su objetivo es crear un marco seguro en la red que afecta a toda la Unión Europea.

Pero esto afectará sobre todo a la empresa privada, ¿Qué ocurre con el sector público?

Se utiliza el Esquema Nacional de Seguridad (ENS) que, aprobado mediante Real Decreto 3/2010, de 8 de enero (actualizado en 2015) tiene por objeto determinar la política de seguridad en la utilización de medios electrónicos en su ámbito de aplicación y está constituido por los principios básicos y requisitos mínimos que permitan una protección adecuada de la información.

El garante de ello es el CCN (Centro Criptológico Nacional):

¿Creén que todas esas actividades anti y contra incidentes, tienen foco sobre los mainframes con sistemas z/OS?

Nosotros no lo hemos encontrado.

El corazón tecnológico que salvaguarda los principales datos de los ciudadanos, tenía que ser el más robustecido, auditado y compliance con las mejores prácticas de la industria, al mismo nivel o superior que la empresa privada.

Magic SVC" o Cómo ser el Rey de la Montaña sin que nadie se percate.

Publicado por: Angel Gómez - Security, Compliance and Mainframe S.

Date: 27 de enero de 2022

Hace años, decidimos crear nuestro curso de Auditoría, Seguridad y Hacking VA060 en entornos mainframe.

Uno de los mayores debates internos que tuvimos, fue decidir dónde estaba la línea roja de la enseñanza en las técnicas de piratería de mainframe.

En ese momento, tomamos la decisión de contar solamente lo que podíamos encontrar divulgado en Internet, por otras personas.

Durante los últimos cinco años, la sensibilidad a la necesidad de proteger adecuadamente los entornos z/OS ha crecido exponencialmente. En Bsecure creemos que hemos aportado un gran esfuerzo a esta evangelización.

En nuestra opinión, hay dos razones principales para esta sensibilización:

1) Los ataques externos a infraestructuras mainframe supuestamente ocultas y seguras, detrás de muros cortafuegos como los incidentes de Nordea Bank o Logica, han comenzado a difundirse en Internet y prensa especializada.

https://www.pcworld.com/article/2034733/pirate-bay-cofounder-charged-with-hacking-ibm-mainframes-stealing-money.html

Aunque esta es la punta del iceberg, porque los ataques externos representan el 3,0 % (creciente) de los incidentes de seguridad graves en el entorno de mainframe, el otro 97 % lo realizan personas que están dentro de la organización y tienen acceso legal a la plataforma.

2) La segunda razón es la gran cantidad de información disponible en foros de divulgación sin fines de lucro, como GSE SHARE, montada por usuarios de esta tecnología de IBM. Y además, podemos encontrar información en congresos especializados como las conferencias anuales de Vanguard Professional o Broadcom (CA) en USA, entre otros.

Es tanta la información que podemos encontrar en Internet, que prácticamente podríamos divulgar el 80% de las técnicas de hacking blanco profesional que utilizamos en nuestro trabajo diario.

Pero vamos a nuestra propuesta para el título de este primer artículo en 2021.

Primero, tenemos que explicar qué es un "Magic SVC". Para ello, tenemos que remontarnos a los años 80, donde el sistema operativo MVS era el rey de los sistemas operativos empresariales.

En ese momento, no había un subsistema de seguridad real como lo que ahora es RACF. Solo había dos subsistemas de terceros: Top-Secret, de Computer Associates (CA), y ACF2 de SKK. Más tarde, CA también compraría ACF2, convirtiéndose en el principal distribuidor de software de seguridad para Mainframe.

En ese momento, los técnicos de sistemas necesitaban adaptar el sistema operativo siguiendo las posibilidades que brindaba el fabricante (IBM). El motivo era la necesidad de que determinados programas ejecutaran como super usuarios en determinadas ocasiones.

Esta acción se podría realizar principalmente con dos técnicas principales:.

- Exits del sistema para usuarios.

- SVC de usuario.

Todo en lenguaje ensamblador 370.

No existían subsistemas robustos como los que z/OS (la versión actual del MVS) tiene ahora, permitiendo la granularidad de las acciones extraordinarias de sus subsistemas (RMM, RMF, SMF, SMS, SDSF, TSO, VTAM, RACF, SNA, JES2, JES3, TCP/IP...).

Todas las funcionalidades que hacían del Mainframe una infraestructura de uso general (online de día, batch de noche o mixto las 24h), tenían que ser codificadas por el propio equipo humano de gestión de sistemas, ya que las características primarias del sistema eran "cortas".

La mejor técnica, y la que se hizo más popular, fue crear un SVC de usuario que pudiera ejecutarse en modo "Autorizado" y pudiera llamar a cualquier función del sistema, sin realizar ningún control de seguridad. Generalmente, con la SVC número 242, aunque podría tener otro entre el 200 y el 255.

Los programas de aplicación de usuario escritos en Cobol (no solo ensamblador), podrían acceder, por ejemplo a leer y escribir en ubicaciones de memoria, por defecto prohibidas para preservar la integridad del sistema, en su espacio de direcciones.

Solo tenían que llamar al "Magic SVC" y solicitar en el protocolo de llamada que le proporciona la propiedad de escribir en aquellas áreas prohibidas de su memoria activa. La SVC "mágicamente" otorga esa característica independientemente de si había o no un subsistema de administración de seguridad como RACF, Top Secret o ACF2.

Otro ejemplo fue la característica de acceder y modificar cualquier archivo dentro del sistema sin pasar por el administrador de seguridad ni saber su contraseña (nivel mínimo de seguridad cuando no había un software de administración de seguridad).

En esa época, la técnica de seguridad más "habitual" era el oscurantismo. Solo los programadores de sistemas sabían cuál era el protocolo de llamada. Si el programa de llamada funcionó bien, la SVC otorgaba la capacidad solicitada. De lo contrario, daría un error de autorización (generalmente un s047).

¿Qué tiene que ver esta vieja historia en los años 80 con el año 2021?

La seguridad tiene un terrible enemigo resumido en: "Si funciona: NO lo cambies, NO lo elimines, NO lo toques".

Estas palabras significan, por ejemplo, que existen bases de datos de reglas de seguridad con decenas de miles de reglas que nadie sabría en la actualidad, ¿cuáles serían las actuales y cuáles quedarían obsoletas?. Una regla anterior puede activarse en cualquier momento y otorgar privilegios incontrolados a personas y programas no autorizados. Por ello, uno de los trabajos más demandados por quienes nos contratan es la limpieza controlada de estas bases de datos de seguridad.

En los últimos tres años, nos hemos encontrado en nuestro trabajo con grandes instalaciones informáticas, con decenas de años de experiencia en tecnología mainframe, que aún tenían "Magic SVC's" activos en sus sistemas.

Algunos (una ínfima parte), habían recodificado la SVC para adaptarla a las reglas de integridad de la programación del sistema.

Pero la mayoría de ellos continuaron ejecutando en el siglo XXI la misma SVC que se codificó en los años 80 para ayudar a extraer la máxima capacidad productiva de sus costosas máquinas y sus torpes facilidades del sistema de computación central.

IBM ha hecho un gran trabajo durante los más de 50 años que llevan operando sus sistemas operativos: OS/VS1, MVS, MVS/XA, MVS/ESA, OS390, y por último, el z/OS y sus homólogos: VSE y VM. Sus laboratorios siempre han protegido las inversiones de sus clientes para que cualquier código escrito en 1980 siga funcionando sin problemas en 2021. Pocos sistemas operativos tienen esta ventaja. Pero en este caso, se convierte en un grave fallo de seguridad.

El problema es que lo que era algo oculto, solo para principiantes en programación de sistemas mainframe y aspectos de seguridad, se ha convertido en algo plenamente conocido y documentado en foros abiertos especializados.

Ya se puede encontrar ejemplos en Internet del código fuente de las "Magic SVC's", donde podemos entender cómo es el protocolo de llamadas para que nos funcionen.

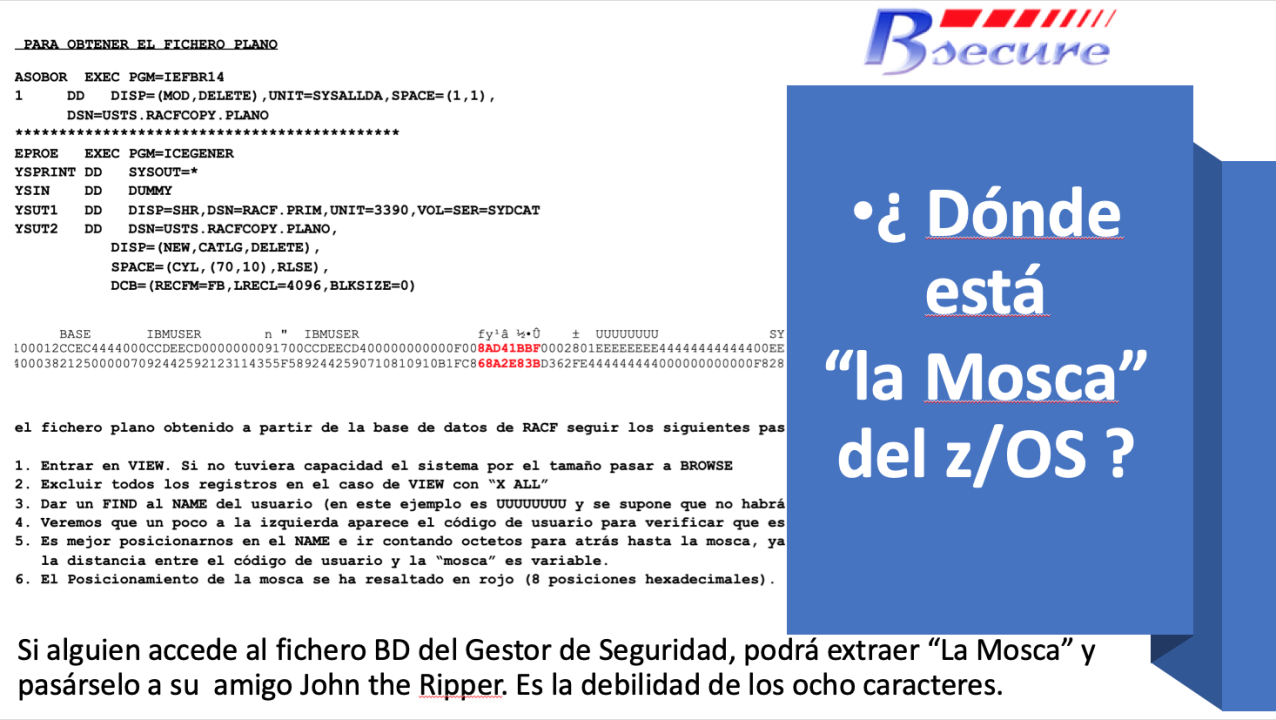

Por ejemplo, si existe la SVC de usuario y sé cómo llamarla, mi programa (que no está autorizado) puede convertirme en RACF SPECIAL, y desde ese momento, ejecutar cualquier comando contra la BD de RACF sin ser detectado. Puede definir nuevas reglas, registrarse para acceder a datos confidenciales o aplicaciones comerciales.

O, puede convertirme en RACF OPERATIONS, para tomar cualquier archivo de datos comerciales, o infectar las bibliotecas del sistema de "puertas abiertas" infectándolas.

Es de vital importancia detectarlas, eliminarlas o revisar el código y asegurarse de que cumple las reglas más estrictas de integridad.

Por lo tanto, el obscurantismo ya no funciona. Ahora...

Knowledge is Security!

La Directiva NIS2 en el ámbito de las infraestructuras mainframe y nuestro servicio Bsecure DataPASS y su relación con la cúpula directiva de las mayores compañías del país.

Publicado por: Angel Gómez

Fecha de publicación: diciembre de 2022

El objeto de la Directiva NIS – Network and Information Systems – es “establecer medidas para lograr un elevado nivel común de seguridad en redes y sistemas de información, dentro de la Unión, a fin de mejorar el funcionamiento del mercado interior”.

Debido a la rápida y constante evolución que experimentan esas redes y sistemas de información, esta normativa ha quedado desfasada. Así, la Comisión Europea entiende necesaria la actualización de las pautas normativas en ciberseguridad, propuesta a través de la Directiva (UE) medidas destinadas a garantizar un elevado nivel común de ciberseguridad y por la que se deroga la Directiva (UE) 2016/1148, bautizada como Directiva NIS2.

En España, la Directiva NIS se integra en nuestro ordenamiento jurídico con el Real Decreto-ley 12/2018, de seguridad de las redes y sistemas de información, que mejorando los mecanismos de protección frente a amenazas, se erige como la primera norma española en regular la seguridad lógica de redes y sistemas de información vinculadas a los servicios esenciales:.

- Operadores de servicios esenciales (OES) que, en España, se clasifican en la Ley 8/2011, por la que se establecen medidas para la protección de las infraestructuras críticas (LPIC).

- Proveedores de servicios digitales (DSP) entidades que, sin ser PYME, prestan un servicio digital; mercados online, motores de búsqueda o computación en nube.

Este Real Decreto-ley 12/18se complementa con el Real Decreto 43/2021, de 26 de enero, que establece mecanismos de supervisión de las obligaciones para los OES y DSP, en ámbito de seguridad, así como la gestión de estos ante incidentes de seguridad, definiendo las principales obligaciones y procedimientos en situaciones de riesgo.

Pero la principal novedad de esta directiva es la co responsabilidad de los miembros de los Consejos de Dirección de las entidades afectadas por la regulación en los efectos de incidentes de seguridad debido a un tratamiento laxo o ineficiente en las actuaciones bajo el paraguas de la ciberseguridad.

Aunque hay empresas que por estar nombradas y seleccionadas por la Directiva sobre la resilencia de las entidades críticas (CER), en su efecto real están también orientadas a compañías con más de 250 trabajadores y volumen de negocio superior a los 50 millones de euros anuales.

Es de especial referencia la alineación de la Directiva NIS2 con el Reglamento sobre la resiliencia operativa digital para el sector financiero (DORA).

Otra gran novedad es la ciberseguridad pasa a ser responsabilidad de los altos cargos directivos de la entidad.

Se establece un régimen sancionador, aplicable a las infracciones adoptadas en la Directiva.

A partir de la entrada en vigor de la directiva en este mes de diciembre de 2022, se tienen 21 meses para trasponerla a las respectivas legislaciones nacionales, y ese es el tiempo que tienen las empresas afectadas para adaptar las medidas necesarias para cumplirla.

Quizás la mayor novedad y la que va a acrecentar el foco sobre la ciberseguridad en las grandes empresas es que la responsabilidad de hacer cumplir la ley recaerá en los consejos de administración de las compañías. "Los órganos de dirección de las entidades incluidas en el ámbito de aplicación de la presente Directiva deben aprobar las medidas de gestión de los riesgos de ciberseguridad y supervisar su aplicación", reza el texto de la norma. Esto es, serán los órganos de dirección de esas compañías los responsables en caso de "incumplimiento de las obligaciones recogidas".

Las sanciones podrán ir más allá de lo dinerario (mitigado por seguros de responsabilidad civil) e implicar, por ejemplo, la suspensión total o parcial de la autorización "de los servicios prestados por una entidad esencial y la imposición de una prohibición temporal de que una persona física ejerza funciones de dirección". Esto es, podría afectar a la cúpula directiva de la compañía. Sin olvidar que los Estados tendrán, además, la potestad de imponer sanciones penales en los casos más graves.

Por tanto, las cúpulas directivas tendrán que demostrar que se ha hecho todo lo posible para evitar, detectar y mitigar incidentes de ciberseguridad en el ámbito TI y protección de los datos gestionados por sus empresas, para evitar sobre todo las sanciones penales y las inhabilitaciones al grupo directivo.

¿Qué relación tiene la directiva NIS2 con las Infraestructuras TI Mainframe basada en zseries e Iseries de IBM?.

La importancia de estas estructuras es vital dentro del ámbito de aplicación de la nueva Directiva porque sólo compañías con más de 250 trabajadores y un volumen superior a los 50 millones de euros son usuarias de ellas.

El 70% de los datos de las compañías usuarias de estas infraestructuras están protegidos por mainframes zSeries.

Por ejemplo:

- Todo el tratamiento de los impuestos de los ciudadanos por la AEAT del Ministerio de Hacienda y Función Pública.

- La logística de repuestos de barcos y aviones y gestión de personal militar del Ministerio de Defensa.

- El sistema de Pensiones y Seguridad Social del Ministerio de Inclusión, Seguridad Social y Migraciones.

- Las principales actividades del SEPE, perteneciente all Ministerio de Trabajo y Economía Social.

- El Instituto Nacional de estadística, adscrito al Ministerio de Asuntos Económicos y Transformación Digital.

- El Banco de España , perteneciente al Ministerio de Hacienda y Función Pública.

- RENFE, adscrita al Ministerio de Fomento.

- Canal de Isabel II perteneciente a la Comunidad de Madrid.

- ...

En España están afectados por la infraestructura mainframe en el sector público 46 millones de españoles.

Si lo miramos desde la óptica privada, los grandes usuarios de la infraestructura mainframe la componen empresas del sector Financiero (60%), Asegurador (20%) y resto de industrias como las eléctricas, o el retail.

De nuevo, en el ámbito privado español la afectación será cercana a los 40 millones de españoles.

Pero esta infraestructura TI viene arrastrando a nivel mundial y especialmente en España una problemática de difícil solución a corto plazo:

- El número de profesionales expertos en seguridad y auditoría ha decrecido hasta niveles muy por debajo de los mínimos necesarios en los últimos veinte años a través de prejubilaciones y jubilaciones.

- Los jóvenes profesionales no ven atractivo este entorno por su complejidad y las escasas oportunidades profesionales, ya que respecto al número total de compañías con necesidad de expertos en seguridad, auditoría y Compliance, el número compañías usuarias de esta tecnología es muy pequeño, aunque en tamaño sean las mayores de cada país.

- Al mismo tiempo , los métodos de ataque, robo de datos y denegación de servicio sobre esta tecnología están profusamente documentados en Internet, produciéndose un aumento paulatino de incidentes serios de seguridad en los últimos diez años.

- Estos hechos han generado una enorme barrera de conocimientos para evitar, detectar y mitigar incidentes sobre los datos y los procesos tecnológicos que afectan a millones de personas en cada país.

Si comparamos los cuadros de mando de vulnerabilidades, cálculo de riesgos, seguridad y auditoría de otras infraestructuras basadas en Linux (en todas sus variantes), windows, AWS, Azure, etc, con los cuadros de mando referidos a plataformas mainframe, la diferencia de controles varía entre inexistente y mínima en el entorno mainframe frente a casi total en el resto de entornos.

La infraestructura mainframe es mucho más compleja y pese a su alta criticidad, existe menos conocimiento y experiencia en los profesionales encargados de proteger los datos gestionados por la misma.

Ante esta situación, en Bsecure llevamos más de 20 años formando profesionales en seguridad y auditoría en estos entornos, pero siempre nos encontrábamos en que les faltaba adquirir la experiencia necesaria.

Hace tres años comenzamos un proyecto, que llamamos Bsecure DataPASS Service, en el que poder concentrar todas las mejores prácticas en seguridad y auditoría de la industria, los más de 30 años de experiencia que tenemos en estas disciplinas dentro del entorno mainframe y la automatización fuera del mainframe de las siguientes funcionalidades:

- Detección de vulnerabilidades de seguridad en la configuración de sistema y subsistemas que ejecutan en los diferentes LPAR (particiones lógicas) que configuran los servicios a través de la tecnología SYSPLEX (Producción, pre producción, desarrollo, formación, etc.).

- Cálculo de riesgos relacionadas con la implantación y correcta ejecución de controles de seguridad basados en las mejores prácticas del mercado

- Detección de entidades de información que no están securizadas o no están correctamente securizadas dentro del entorno mainframe.

- Sobre autorización de acceso a información sensible por usuarios del sistema (listas blancas).

- Detección en la obsolescencia en reglas de protección en el gestor de seguridad del sistema.

- Detección y alarmas de actividades de hacking en los sistemas.

- Detección y alarmas de instalación de bombas lógicas, puertas abiertas y malware en las librerías del sistema.

- Ejecución periódica (mensual, quincenal, semanal...) de nuestro cuadro de mandos con más de 300 controles, dentro de un proceso de "mejora continua de la seguridad".

- Es un framework vivo y en continuo desarrollo. Desarrollamos e implantamos una media de 10 controles adicionales cada mes.

- Construimos con cada cliente los controles de Profiling, relacionados con los nuevos proyectos de gestión de identidades para asegurar que un usuario tiene los accesos a la información adecuados a su rol en la compañía dentro del entorno mainframe.

- Firewall de acceso de aplicaciones en entornos VTAM/SNA, incluso a través de TCP/IP como transporte.

- Todos los cálculos y obtención de resultados se realizan fuera del entorno mainframe.

- Ningún dato de seguridad sale del entorno del cliente.

- Toda la infraestructura del servicio se opera de forma remota desde nuestras instalaciones.

- Los controles están agrupados por Certificaciones y posibles auditorías de cumplimiento normativo (ISO27xx, SOX, BASILEA, DORA, NIST2, PCI, GDPR...).

- Y muchas más funcionalidades.

En menos de un mes, el servicio obtiene los primeros resultados para comenzar a reforzar la seguridad de los entornos mainframe.

En menos de un mes, la cúpula directiva de la empresa cliente conocerá el estado de la seguridad del entorno mainframe y el acceso a los datos críticos, tendrá un cálculo de riesgos, sabrá cuantos riesgos han sido mitigados y lo más importante: tendrá información de auditoría suficiente para demostrar la fiabilidad y alcance de los más de 300 controles que calcula el servicio en este momento.

Por lo tanto, podrá demostrar fácilmente que está cumpliendo responsablemente con las medidas de ciberseguridad necesarias para evitar incidentes en los entornos Mainframe y así cumplir la nueva Directiva NIS2 de la Unión Europea que acaba de ser aprobada en España.

Gracias a Bsecure DataPASS, el nuevo servicio disruptivo y con alcance mundial que utilizan decenas de entidades usuarias de esta infraestructura.

Estamos a su disposición para ampliar la información que pudieran necesitar.